Đánh giá một số cơ chế xác thực trong mạng tuỳ biến di động

Một mạng MANET là một hệ thống các nút di động không dây tự động tổ chức trong hình thái mạng tùy ý và tạm thời. Người và phương tiện có thể được liên kết với nhau trong các khu vực mà không có một cơ sở hạ tầng thông tin liên lạc từ trước hoặc khi việc sử dụng các cơ sở hạ tầng như vậy đòi hỏi phải mở rộng không dây. Trong mạng MANET, các nút có thể giao tiếp trực tiếp với tất cả các nút khác trong phạm vi phát sóng của chúng, trong khi đó các nút không trong phạm vi giao tiếp trực tiếp sẽ sử dụng các nút trung gian để giao tiếp với nhau. Trong cả hai tình huống này, tất cả các nút đã tham gia vào thông tin liên lạc tự động tạo ra một mạng không dây, do đó loại mạng không dây có thể được xem như mạng không dây tùy biến. Mạng MANET có các đặc điểm sau: Không tin cậy về các liên kết không dây giữa các nút; Thường xuyên thay đổi cấu trúc liên kết; Thiếu các tính năng bảo mật. Vì thế, mạng MANET dễ bị mắc phải các hành vi độc hại hơn so với mạng có dây truyền thống. Đó là lý do chúng ta cần phải chú ý đến vấn đề bảo mật trong mạng MANET.

Xác thực là một trong các vấn đề bảo mật trên mạng MANET. Tính xác thực về cơ bản là đảm bảo những người tham gia giao tiếp là xác thực và không phải người giả mạo. Điều này là cần thiết cho những người tham gia truyền thông để chứng minh danh tính của họ như những gì họ đã tuyên bố bằng cách sử dụng một số kỹ thuật để đảm bảo tính xác thực. Nếu không có một cơ chế xác thực như vậy, kẻ tấn công có thể mạo danh một nút bình thường và do đó có thể tiếp cận các nguồn tin bí mật, hoặc thậm chí tuyên truyền một số tin nhắn giả mạo để gây nhiễu các mạng lưới hoạt động bình thường. Trong phạm vi luận văn này, tôi chọn đề tài “Đánh giá một số cơ chế xác thực trong mạng tuỳ biến di động” để tìm hiểu và nghiên cứu về vấn đề xác thực trong bảo mật mạng MANET.

2. ĐỐI TƯỢNG VÀ PHẠM VI NGHIÊN CỨU

2.1. Đối tượng nghiên cứu của đề tài

Cơ chế xác thực trong mạng MANET

2.2. Phạm vi nghiên cứu của đề tài

Luận văn tập trung vào tìm hiểu một số cơ chế xác thực phổ biến trong mạng MANET hiện nay. Bên cạnh đó nghiên cứu định dạng cấu trúc và quá trình xác thực của một số cơ chế xác thực.

– Tìm hiểu các vấn đề bảo mật trong mạng MANET.

– Tìm hiểu cơ chế xác thực thường được sử dụng trong mạng MANET và một số cơ chế có liên quan.

– Mô phỏng và đánh giá hiệu quả của một số cơ chế xác thực.

Trong luận văn này, tôi sử dụng phương pháp nghiên cứu lý thuyết và thực nghiệm:

– Phương pháp lý thuyết: Nghiên cứu và tổng hợp các tài liệu, sách, báo chí liên quan đến vấn đề bảo mật và xác thực cho mạng MANET.

– Phương pháp thực nghiệm: Triển khai các kịch bản khác nhau của mô hình mạng MANET và đánh giá các cơ chế xác thực cho mạng MANET.

– Hiểu được lý thuyết tổng quan bảo mật trong mạng MANET.

– Hiểu được quá trình xác thực của một số cơ chế trong mạng MANET.

– So sánh một số cơ chế xác thực phổ biến trong mạng MANET.

Nội dung của luận văn được trình bày trong ba chương.

Chương 1: Tổng quan về bảo mật trong mạng MANET

Chương 2: Giải pháp bảo mật và một số cơ chế xác thực trong mạng MANET

Chương 3: Đánh giá một số cơ chế xác thực phổ biến trong mạng MANET

TỔNG QUAN VỀ BẢO MẬT TRONG MẠNG MANET

Mạng di động không dây có thể chia thành hai kiểu mạng: mạng hạ tầng và mạng không hạ tầng. Trong mạng hạ tầng, truyền thông giữa các phần tử mạng phụ thuộc vào sự hỗ trợ của hạ tầng mạng, các thiết bị đầu cuối di động truyền thông đơn bước không dây qua các điểm truy nhập (các trạm cơ sở) để tới hạ tầng mạng cố định. Kiểu mạng không phụ thuộc hạ tầng còn được gọi chung là các mạng tùy biến di động MANET (Mobile Adhoc Network) là một tập hợp của những node mạng không dây, những node này có thể được thiết lập tại bất kỳ thời điểm và tại bất cứ nơi nào.

Mỗi nút di động khác nhau trong mạng MANET đều có những đặc điểm về nguồn năng lượng, bộ phận thu phát sóng khác nhau. Chúng có thể di chuyển về mọi hướng theo các tốc độ khác nhau, do đó ta có thể nhận thấy rõ một số đặc điểm chính của mạng MANET như sau:

– Cấu hình mạng động, khoảng cách sóng ngắn, năng lượng hạn chế, băng thông hạn chế, bảo mật yếu.

- Mạng máy chủ di động

Ở topo này các thiết bị chỉ liên kết với một máy chủ duy nhất.

- Mạng có các thiết bị di động không đồng nhất:

– Trong mô hình này, các thiết bị không đồng bộ thông tin, mô hình với nhau bởi một máy chủ mà chúng có thể có thể liên kết trực tiếp với nhau trong phạm vi phủ sóng của mình

– Singal-hop

– Multi-hop:

– Mobile multi-hop:

– Mạng MANET đẳng cấp (Flat)

– Mạng Manet phân cấp (Hierarchical)

Các ứng dụng của công nghệ MANET có thể bao gồm các ứng dụng công nghiệp và thương mại liên quan đến trao đổi dữ liệu di động có tính chất cộng tác lẫn các máy.

– Quân sự, Trường học, gia đình, kết nối các thiết bị điện tử với nhau

Những lỗ hổng trong mạng MANET

Trong mạng MANET, lỗ hổng thiếu giới hạn an toàn là một điều hiển nhiên. So với vấn đề bảo mật cho mạng có dây, mạng MANET không hề có một ranh giới an toàn rõ rệt. Lỗ hỗng này bắt nguồn từ bản chất của mạng MANET, đó là một mạng tự do đăng nhập, đăng xuất và di chuyển.

Nguy cơ từ những node thoả hiệp bên trong mạng

Những cuộc tấn công liên kết đặt trọng tâm vào liên kết giữa các node, cố gắng thực hiện một số hành vi nguy hiểm với mục đích phá hủy các liên kết này. Tuy nhiên, có một số cuộc tấn công khác nhằm mục đích chiếm quyền kiểm soát đối với các node, bằng một số phương thức bất hợp pháp, sau đó sử dụng các node đã thỏa hiệp để thực hiện hành động độc hại hơn nữa. Đây được xem là mối đe dọa đến từ các node thỏa hiệp bên trong mạng

Mạng MANET không có phần tập trung trong cấu trúc quản lý dẫn đến một số vấn đề dễ bị tấn công.

– Thiếu sót của cấu trúc quản lý tập trung làm cho việc phát hiện các cuộc tấn công trở nên khó khăn.

– Thiếu cấu trúc quản lý tập trung sẽ cản trở việc quản lý sự tin tưởng giữa các node trong mạng MANET.

– Một số thuật toán trong mạng MANET dựa vào sự cùng hợp tác giữa các node và cơ sở hạ tầng.

Hạn chế về nguồn cung cấp năng lượng

Do đặc tính chuyển động liên tục của các node trong mạng MANET nên những node này đòi hỏi cần phải có nguồn cung cấp năng lượng, thông thường là sử dụng pin.

Quy mô của mạng MANET luôn thay đổi theo thời gian. Sự di chuyển của các node trong mạng MANET khiến cho ta không thể dự đoán được sẽ có bao nhiêu node trong mạng. Các giao thức và dịch vụ được áp dụng cho mạng MANET, như giao thức định tuyến và dịch vụ quản lý, cần được tương thích với quy mô thay đổi liên tục, có thể dao động từ hàng chục, hàng trăm, thậm chí là hàng ngàn node.

Những loại tấn công trong mạng MANET

Trong mạng MANET, tấn công chủ động được thực hiện để tái tạo, chỉnh sửa và xóa dữ liệu đã trao đổi. Nó cố gắng làm thay đổi trạng thái định tuyến. Những cuộc tấn công này nhằm mục đích làm suy giảm hoặc ngăn chặn luồng thông tin giữa các node. Những cuộc tấn công như vậy được gọi chung là tấn công Denial of Service (DoS).

Tấn công bị động là kiểu tấn công liên quan đến việc nghe lén trái phép các gói tin định tuyến.

Trong tấn công ở tầng vật lý, hacker sẽ cấu hình giao diện mạng tương ứng trong chế độ ngẫu nhiên. Ở chế độ này, hacker sẽ nhận bất kỳ gói tin nào được gửi đi trong quá trình giao tiếp, bao gồm các gói tin đến các node khác. Nếu gói dữ liệu không được mã hóa, hacker có thể đọc dữ liệu gói tin, có thể bao gồm cả mật khẩu và các thông tin quan trọng khác.

Dữ liệu ở tầng liên kết có thể được phân loại theo ảnh hưởng của nó lên trạng thái mạng.

– Hành vi bất hợp tác của các node: Các node có hành động bất hợp tác sẽ không sẵn sàng để tham gia vào quá trình chuyển tiếp.

– Tấn công DoS: Tấn công này ngăn chặn các node hợp lệ được quyền truy cập đến tài nguyên mạng.

– Cạn kiệt tài nguyên: Các node độc hại làm cho sự va chạm giữa chúng lặp đi lặp lại khiến năng lượng pin bị tiêu hao.

– Hành vi độc hại của các node: Nhiệm vụ chính của các node độc hại là làm gián đoạn hoạt động của giao thức định tuyến. Tác động của loại tấn công này sẽ tăng lên khi xảy ra giao tiếp giữa các node xung quanh.

– Tấn công giao thức cảm biến lân cận: Những node độc hại sẽ quảng bá những thông báo lỗi giả khiến cho giao diện của những liên kết quan trọng bị đánh dấu là đã hỏng.

1.3.5.1. Tấn công lỗ đen (BlackHole)

Trong tấn công lỗ đen, node tấn công sẽ quảng bá với những node khác rằng nó là node có đường định tuyến ngắn nhất để đến đích.

1.3.5.2. Tấn công lỗ sâu

Lỗ sâu là loại tấn công liên quan đến việc hợp tác giữa hai node tấn công.

1.3.5.3. Tấn công làm nhiễm độc bảng định tuyến

Trong tấn công này, hacker sẽ đầu độc bảng định tuyến bằng cách thay đổi các đường đi trong bảng định tuyến. Một cách khác là nó sẽ đưa gói tin RREQ với số thứ tự cao vào bảng định tuyến. Lúc đó, những gói tin có số thứ tự thấp sẽ bị xóa. Điều này sẽ dẫn đến việc lựa chọn định tuyến sai.

1.3.5.4. Tấn công Sleep Deprivation

Trong loại tấn công này, các node tấn công sẽ tạo ra yêu cầu cho những điểm đến không tồn tại, khiến cho tài nguyên của một node bị tiêu hao không cần thiết. Việc này gây ra sự lãng phí pin và băng thông mạng.

1.3.5.5. Tấn công mạo danh

Trong loại tấn công này, những node tấn công sẽ mạo danh rằng nó là một nút hợp pháp. Sau đó, node này sẽ gửi mask của chính nó và thông tin định tuyến sai giống như gửi từ node tin cậy.

1.3.5.6. Tấn công cách ly

Trong tấn công này, node tấn công sẽ ngăn chặn thông tin mạng về một node hay một nhóm node cụ thể nào đó từ phần còn lại của hệ thống mạng. Do đó các node khác sẽ không biết về sự tồn tại của node này.

Trong tấn công ở lớp này, hacker sẽ chiếm các phiên làm việc sau khi nó đã được cài đặt. Lúc này, hacker sẽ giả mạo một địa chỉ IP và khởi chạy những cuộc tấn công khác nhau sử dụng dãy số thứ tự đúng.

1.3.7.1. Tấn công mã độc: Bao gồm Virus, Worm… có thể tấn công cả hệ điều hành lẫn ứng dụng của người dùng.

1.3.7.2. Tấn công DoS

Tấn công DoS có thể được thực hiện ở khá nhiều tầng. Hacker có thể sử dụng tín hiệu gây nhiễu ở tầng vật lý, làm gián đoạn quá trình giao tiếp bình thường giữa các node. Ở tầng liên kết, các node độc hại có thể chiếm các kênh truyền thông qua việc bắt gói tin, lợi dụng sơ đồ nhị phân theo cấp số nhân của giao thức MAC để ngăn chặn các node khác truy cập vào kênh truyền. Tại tầng mạng, quá trình định tuyến có thể bị gián đoạn thông qua việc sửa đổi các gói tin kiểm soát định tuyến, làm rơi các gói tin đã chọn lọc, gây ngập lụt hoặc đầu độc bảng định tuyến . Tại tầng giao vận và tầng ứng dụng, việc làm ngập gói SYN, chiếm phiên làm việc và những chương trình độc hại có thể gây ra các cuộc tấn công DoS.

1.3.7.3. Các cuộc tấn công mạo danh: Tấn công mạo danh chỉ là bước đầu tiên cho hầu hết các cuộc tấn công, và được sử dụng để khởi động các cuộc tấn công tinh vi hơn nữa.

1.3.7.4. Tấn công Man-in-the-middle

Tấn công Man-in-the-middle có nghĩa là dùng một thiết bị có khả năng mạnh hơn chen vào giữa hoạt động của các thiết bị khác và thu hút, giành lấy sự trao đổi thông tin của các thiết bị đó.

CHƯƠNG 2

GIẢI PHÁP BẢO MẬT VÀ MỘT SỐ CƠ CHẾ XÁC THỰC TRONG MANET

Một số tiêu chuẩn trong bảo mật

Thuật ngữ “sẵn sàng” có nghĩa là một node có thể duy trì khả năng cung cấp tất cả các dịch vụ đã được thiết kế trước mà không phụ thuộc vào trạng thái bảo mật của node đó.

Tính toàn vẹn đảm bảo danh tính cho mỗi gói tin khi được truyền đi. Tính toàn vẹn bị tổn hại chủ yếu theo hai cách:

– Thay đổi nguy hiểm: Một gói tin có thể bị loại bỏ, tái tạo lại hoặc sửa đổi bởi hacker với mục đích nguy hiểm.

– Thay đổi ngẫu nhiên: Một gói tin bị mất hoặc nội dung bị thay đổi do lỗi đường truyền tin hoặc do lỗi phần cứng như lỗi ổ đĩa.

Tính bảo mật có nghĩa là một số thông tin chỉ có thể truy cập cho những người đã được ủy quyền để truy cập. Nói cách khác, để duy trì tính bảo mật của một số thông tin bí mật, cần phải giữ bí mật từ tất cả các cá thể không có đặc quyền để truy cập chúng.

Tính xác thực về cơ bản đảm bảo rằng những người tham gia trong mạng là chính xác và không phải là giả mạo

Tính chống từ chối đảm bảo rằng người gửi và người nhận thông điệp không thể phủ nhận rằng họ chưa từng gửi hoặc nhận thông điệp như vậy. Điều này rất hữu ích, đặc biệt là khi cần phải phân biệt một node với một số hành vi bất thường, có bị tấn công hay không.

Ủy quyền là một quá trình mà trong đó, một thực thể được cấp chứng nhận, xác định các đặc quyền và quyền nó đã có và không được làm sai lệch, bởi các cơ quan chứng nhận. Ủy quyền thường được sử dụng để gán quyền truy cập khác nhau đến mức độ khác nhau của người sử dụng.

Ẩn danh có nghĩa là tất cả các thông tin được sử dụng để xác định chủ sở hữu hoặc người sử dụng hiện tại của node, mặc định được giữ kín và không được phân phối bởi chính node đó hoặc phần mềm hệ thống.

Giải pháp bảo mật cho các tầng

Ở tầng này, công nghệ quang phổ mở rộng như nhảy tầng số – FHSS; và chuỗi trực tiếp – DSSS, có thể được sử dụng để ngăn chặn các cuộc tấn công nghe lén. Nó thay đổi tần số với các kiểu ngẫu nhiên, khiến cho việc bắt tín hiệu trở nên khó khăn. Nó cũng làm giảm thiểu nguy cơ gây nhiễu từ các thiết bị vô tuyến và điện tử khác.

Việc phân tích lưu lượng truy cập được ngăn chặn bằng cách mã hóa tại tầng liên kết dữ liệu. Một phương thức kết hợp động được sử dụng để ẩn thông tin nguồn và đích trong quá trình cung cấp thông điệp thông qua phương pháp mã hóa và để ảo hóa thông tin đối với các node trong mạng.

Giao thức định tuyến Secure Ad hoc On-Demand Distance Vector Routing (SAODV) được sử dụng để chống lại các cuộc tấn công lỗ đen, nhưng nó yêu cầu độ mạnh của thuật toán mã hóa. Security-Aware Ad Hoc Routing Protocol (SAR) cũng có thể được sử dụng để phòng ngừa các cuộc tấn công lỗ đen.

Ở tầng giao vận, mã hóa end-to-end cung cấp thông điệp bí mật giữa hai node. Giao thức SSL thực hiện bảo mật end-to-end cho mỗi phiên. Các cuộc tấn công bao gồm DoS, Man-in-the-middle và tấn công mạo danh. Các biện pháp đối phó với các cuộc tấn công phải được thực hiện ở các tầng khác nhau.

Tại tầng ứng dụng, nếu có hệ thống tường lửa hiệu quả, vẫn có thể ngăn chặn được một số tấn công và module ứng dụng riêng biệt. Một hệ thống phát hiện xâm nhập có thể được sử dụng như phương án thứ hai của hệ thống phòng thủ.

Các cuộc tấn công nhiều tầng rất khó có thể phát hiện. Các cuộc tấn công này có thể xảy ra ở tầng liên kết dữ liệu, tầng mạng, hoặc tầng giao vận.

- Phòng thủ chống lại các cuộc tấn công quản lý, khóa

Các thuật toán mã hóa chính là cách bảo mật nguyên thủy nhất. Nó được sử dụng rộng rãi cho các mục đích xác thực, bảo mật, toàn vẹn, và chống từ chối.

- Hệ thống phát hiện xâm nhập cho MANET

Có khá nhiều hệ thống Intrusion Detection System (IDS) hiện đang có sẵn trong MANET để phát hiện sự xâm nhập. Nếu có một sự chênh lệch từ hành vi bình thường, quá trình phát hiện bất thường sẽ nhận biết được có xâm nhập.

Một số cơ chế xác thực trong MANET

2.3.1. WEP (Wired Equivalent Privacy)

WEP (Wire Equivalent Privacy) nghĩa là bảo mật tương đương với mạng có dây (Wired LAN). Chuẩn IEEE 802.11 quy định việc sử dụng WEP như một thuật toán kết hợp giữa bộ sinh mã giả ngẫu nhiên PRNG – Pseudo Random Number Generator và bộ mã hóa luồng theo kiểu RC4. Phương thức mã hóa RC4 thực hiện việc mã hóa và giải mã khá nhanh, tiết kiệm tài nguyên, và cũng đơn giản trong việc sử dụng nó ở các phần mềm khác.

a) Phương thức chứng thực

Phương thức chứng thực của WEP cũng phải qua các bước trao đổi giữa Client và AP, nhưng nó có thêm mã hóa và phức tạp hơn.

Các bước cụ thể như sau:

– Bước 1: Client gửi đến AP yêu cầu xin chứng thực.

– Bước 2: AP sẽ tạo ra một chuỗi mời kết nối (challenge text) ngẫu nhiên gửi đến Client.

– Bước 3: Client nhận được chuỗi này này sẽ mã hóa chuỗi bằng thuật toán RC4 theo mã khóa mà Client được cấp, sau đó Client gửi lại cho AP chuỗi đã mã hóa.

– Bước 4: AP sau khi nhận được chuỗi đã mã hóa của Client, nó sẽ giải mã lại bằng thuật toán RC4 theo mã khóa đã cấp cho Client, nếu kết quả giống với chuỗi ban đầu mà nó gửi cho Client thì có nghĩa là Client đã có mã khóa đúng và AP sẽ chấp nhận quá trình chứng thực của Client và cho phép thực hiện kết nối.

b) Phương thức mã hoá

WEP là một thuật toán mã hóa đối xứng có nghĩa là quá trình mã hóa và giải mã đều dùng một Khóa dùng chung – Share key, khóa này AP sử dụng và Client được cấp. Có một số khái niệm sau:

– Khóa dùng chung–Share key: Đây là mã khóa mà AP và Client cùng biết và sử dụng cho việc mã hóa và giải mã dữ liệu.

– Vector khởi tạo IV-Initialization Vector: Đây là một chuỗi dài 24 bit, được tạo ra một cách ngẫu nhiên và với gói tin mới truyền đi, chuỗi IV lại thay đổi một lần.

– RC4: Chữ RC4 xuất phát từ chữ Ron’s Code lấy từ tên người đã nghĩ ra là Ron Rivest, thành viên của tổ chức bảo mật RSA. Đây là loại mã dạng chuỗi các ký tự được tạo ra liên tục (còn gọi là luồng dữ liệu). Độ dài của RC4 chính bằng tổng độ dài của Khóa dùng chung và mã IV. Mã RC4 có 2 loại khác nhau về độ dài từ mã là loại 64 bit (ứng với Khóa dùng chung 40 bit) và 128 bit (ứng với Khóa dùng chung dài 104 bit).

2.3.2. WPA (Wifi Protected Access)

Sự phát triển của TKIP đã giúp nâng cấp cho các hệ thống hiện có rất nhiều. Tuy nhiên, công nghệ này không thể đợi đến khi được phê duyệt tiêu chuẩn vì nó sẽ mất thời gian. Chính vì thế hiệp hội Wifi – Aliance đã thông qua một phương thức an ninh mới được phát triển dựa trên RSN nhưng chỉ sử dụng TKIP.

Có thể nói đây là một tập hợp con của RSN và được gọi là WPA (Wifi Protected Access). Nhiều nhà cung cấp đã nâng cấp phần mềm cho các sản phẩm của họ để hỗ trợ phương thức WPA và hầu hết các sản phẩm mới đều được tích hợp WPA. WPA sử dụng khoá toàn vẹn thời gian TKIP cho mã hoá và khuyến nghị sử dụng 802.1X/EAP cho nhận thực. Ngoài ra, WPA cũng đã bổ sung cơ chế kiểm tra toàn vẹn dữ liệu Message Integrity Check (MIC) để chống lại những gói tin giả mạo.

a) Giới thiệu 802.1X

802.1X là một khái niệm tương đối đơn giản. Mục đích của nó là thực hiện việc kiểm soát truy nhập tại điểm mà người sử dụng tham gia vào mạng. Nó chia mạng thành 3 phần:

- Máy trạm là thiết bị muốn gia nhập mạng

- Thiết bị nhận thực để kiểm soát truy nhập

- Máy chủ xác thực dùng để đưa ra các quyết định

b) Các bước xác thực

Các bước xác thực được thể hiện trong hình 2.4:

Hình 2.4. Các bước xác thực trong IEEE 802.1X

2.3.3. RADIUS (Remote Authentication Dial−in User Service)

Việc chứng thực của 802.1x được thực hiện trên một server riêng, server này sẽ quản lý các thông tin để xác thực người sử dụng như tên đăng nhập, mật khẩu, mã số thẻ, dấu vân tay, …

Hình 2.5. Mô hình chứng thực sử dụng RADIUS Server

Khi người dùng gửi yêu cầu chứng thực, server này sẽ tra cứu dữ liệu để xem người dùng này có hợp lệ không, được cấp quyền truy cập đến mức nào, vv.. Nguyên lý này được gọi là RADIUS (Remote Authentication Dial−in User Service) Server – Máy chủ cung cấp dịch vụ chứng thực người dùng từ xa thông qua phương thức quay số.

Các quá trình liên kết và xác thực được thực hiện theo các bước sau:

– Bước 1: Client gửi yêu cầu kết nối đến AP

– Bước 2: AP thu thập các yêu cầu của Client và gửi tới RADIUS Server

– Bước 3: RADIUS Server gửi đến Client yêu cầu nhập username và password

– Bước 4: Client gửi username và password đến cho RADIUS Server

– Bước 5: RADIUS Server sẽ kiểm tra username/password có đúng không, nếu đúng thì RADIUS Server sẽ gửi cho Client mã khoá chung

– Bước 6: RADIUS Server cũng đồng thời gửi cho AP mã khoá này và báo với AP về quyền hạn và phạm vi được phép truy nhập của Client này

– Bước 7: Client và AP thực hiện trao đổi thông tin với nhau theo mã khoá được cấp.

2.3.4. Tăng cường bảo mật với chuẩn 802.11i

Chuẩn 802.11i được phê chuẩn vào ngày 24 tháng 6 năm 2004 nhằm tăng cường tính mật cho mạng WiFi. 802.11i mang đầy đủ các đặc điểm của WPA. Tập hợp những giao thức của 802.11i còn được biết đến với tên gọi WPA 2. Tuy nhiên, 802.11i sử dụng thuật toán mã hóa AES (Advanced Encryption Standard) thay vì RC4 như trong WPA. Mã khóa của AES có kích thước là 128, 192 hoặc 256 bit. Tuy nhiên thuật toán này đổi hỏi một khả năng tính toán cao (high computation power). Do đó, 802.11i không thể update đơn giản bằng software mà phải có một dedicated chip. Tuy nhiên điều này đã được ước tính trước bởi nhiều nhà sản xuất nên hầu như các chip cho card mạngWifi từ đầu năm 2004 đều thích ứng với tính năng của 802.11i.

ĐÁNH GIÁ MỘT SỐ CƠ CHẾ XÁC THỰC TRONG MẠNG MANET

Đánh giá cơ chế xác thực trong kết nối Ad-hoc

Quá trình thực nghiệm diễn ra theo 4 kịch bản như sau:

– Kịch bản 1: Cài đặt mô hình MANET với hai máy tính xách tay được kết nối với nhau theo chế độ ad-hoc, thông qua card mạng không dây có sẵn trong mỗi máy (tương tự như kết nối giữa hai node) và sử dụng cơ chế xác thực. Khi kết nối thành công, lần lượt thay đổi khoảng cách kết nối giữa hai máy tính là 5m, 10m, 15m … và tốc độ di chuyển của máy tính để thấy được hiệu năng mạng thay đổi như thế nào khi không sử dụng cơ chế bảo mật.

– Kịch bản 2: Tương tự kịch bản 1 nhưng các máy tính sử dụng cơ chế bảo mật WEP. Sau đó, thực hiện quá trình tấn công vào kết nối đang sử dụng cơ chế mã hóa WEP để thấy được sự thay đổi khi không có tấn công và có xảy ra tấn công.

– Kịch bản 3: Tương tự kịch bản 1 nhưng các máy tính sử dụng sử dụng cơ chế bảo mật WPA. Sau đó, thực hiện quá trình tấn công vào kết nối đang sử dụng cơ chế mã hóa WPA để thấy được sự thay đổi khi không có tấn công và có xảy ra tấn công.

– Kịch bản 4: Xây dựng hệ thống bảo mật RADIUS cho mạng không dây và kiểm thử khả năng bảo mật.

Hệ thống khảo sát bao gồm:

– Máy tính xách tay ASUS X550LB sử dụng hệ điều hành Kali – Linux OS 64bit; Ram 4Gb; card Wireless Ralink 5.0.37.0; Hỗ trợ công cụ Aircrack.

– Máy tính xách tay DELL Vostro 3550, Intel Core I7; Ram: 8Gb; sử dụng hệ điều hành Windows 10 Pro 64bit, được cấu hình địa chỉ IP: 192.168.112.5.

– Máy tính xách tay DELL Inspiron 3421; Intel Core I3; Ram: 8 GB; sử dụng hệ điều hành Windows 10 Pro 64bit; được cấu hình địa chỉ IP : 192.168.112.1, mở cổng port: 5001.

Phần mềm Jperf: Phần mềm để đánh giá băng thông mạng là JPerf phiên bản 2.0.2.

Quá trình tấn công sử dụng bộ công cụ Aircrack trong hệ điều hành Kali Linux 2.0 Sana, chạy trên hệ thống máy ảo Parallels Desktop 11 for Mac.

3.2.1. Kịch bản 1: Trường hợp không xác thực

Bảng 3.1. Kết quả thực nghiệm không sử dụng cơ chế xác thực

| Khoảng cách (m) | Thời gian (s) | Tốc độ (m/s) | Lưu lượng truyền tải trung bình (Kbytes) | Băng thông trung bình (Kbit/s) |

| 5 | 20 | 4 | 89680 | 36676 |

| 10 | 20 | 3 | 79312 | 32458 |

| 15 | 20 | 2 | 74288 | 30392 |

| 20 | 20 | 2 | 40688 | 16583 |

| 25 | 20 | 1 | 17528 | 7168 |

| 30 | 20 | 1 | 5648 | 2306 |

3.2.2. Kịch bản 2: chứng thực WEP

Tương tự kịch bản 1 nhưng các máy tính sử dụng cơ chế bảo mật WEP. Sau đó, thực hiện quá trình tấn công vào kết nối đang sử dụng cơ chế mã hóa WEP để thấy được sự thay đổi khi không có tấn công và có xảy ra tấn công.

Bảng 3.2.Kết quả thực nghiệm sử dụng cơ chế xác thực WEP

| Khoảng cách (m) | Thời gian (s) | Tốc độ (m/s) | Lưu lượng truyền tải trung bình (Kbytes) | Băng thông trung bình (Kbit/s) |

| 5 | 20 | 4 | 106360 | 43547 |

| 10 | 20 | 3 | 97736 | 39989 |

| 15 | 20 | 2 | 87408 | 35697 |

| 20 | 20 | 2 | 69936 | 28578 |

| 25 | 20 | 1 | 45384 | 18305 |

| 30 | 20 | 1 | 19312 | 7888 |

Bảng 3.3. Kết quả thực nghiệm cơ chế WEP khi bị không tấn công

| Khoảng cách (m) | Thời gian (s) | Tốc độ (m/s) | Lưu lượng truyền tải trung bình (Kbytes) | Băng thông trung bình (Kbit/s) |

| 5 | 20 | 4 | 91656 | 37490 |

| 10 | 20 | 3 | 76632 | 31241 |

| 15 | 20 | 2 | 58064 | 23717 |

| 20 | 20 | 2 | 44272 | 18016 |

| 25 | 20 | 1 | 26632 | 10887 |

| 30 | 20 | 1 | 5200 | 2090 |

3.2.3. Kịch bản 3: Chứng thực WPA

Bảng 3.4. Kết quả thực nghiệm cơ chế WPA khi không bị tấn công

| Khoảng cách (m) | Thời gian (s) | Tốc độ (m/s) | Lưu lượng truyền tải trung bình (Kbytes) | Băng thông trung bình (Kbit/s) |

| 5 | 20 | 4 | 98360 | 40241 |

| 10 | 20 | 3 | 95496 | 39067 |

| 15 | 20 | 2 | 78656 | 32042 |

| 20 | 20 | 2 | 76240 | 31041 |

| 25 | 20 | 1 | 52608 | 21533 |

| 30 | 20 | 1 | 37568 | 15363 |

Bảng 3.5. Kết quả thực nghiệm cơ chế WPA khi bị tấn công

| Khoảng cách (m) | Thời gian (s) | Tốc độ (m/s) | Lưu lượng truyền tải trung bình (Kbytes) | Băng thông trung bình (Kbit/s) |

| 5 | 20 | 4 | 88176 | 35309 |

| 10 | 20 | 3 | 77560 | 31742 |

| 15 | 20 | 2 | 67744 | 27738 |

| 20 | 20 | 2 | 52312 | 21395 |

| 25 | 20 | 1 | 37024 | 15021 |

| 30 | 20 | 1 | 17288 | 7056 |

3.2.4. Kịch bản 4: sử dụng cơ chế RADIUS

Máy ảo xây dựng bằng phần mềm VMWare Workstation phiên bản 11.0.0 build-2305329, cấu hình CPU Core i5, tốc độ 3,2 GHz, RAM 2GB, hệ điều hành Ubuntu 14.04 LTS.

Trên máy ảo đã cài đặt và cấu hình FreeRadius.

Phần mềm đánh giá cơ chế xác thực là JRadiusSimulator 1.1.4.

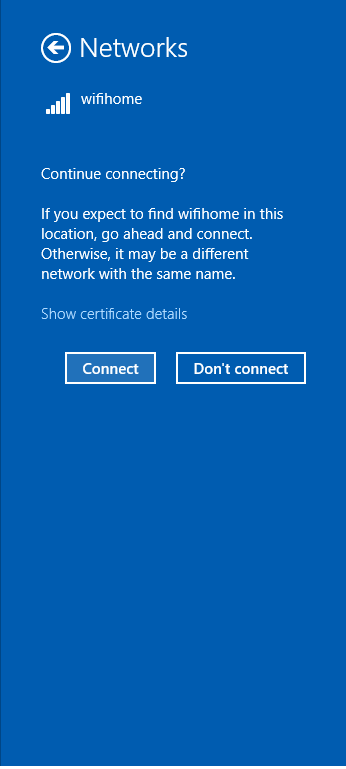

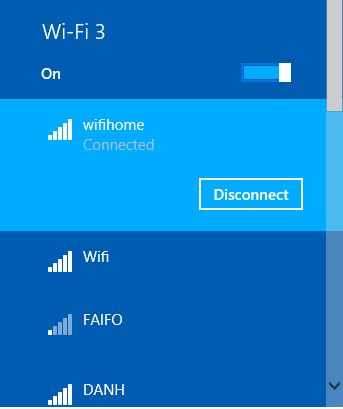

Kết nối và đăng nhập

Bây giờ chúng ta đã có máy chủ, AP và máy khách đã được cấu hình, chúng ta có thể thử kết nối. Trên một máy tính khách, chọn mạng từ danh sách các mạng không dây có sẵn. Trừ khi chúng ta kích hoạt trình khách tự động sử dụng đăng nhập Windows của mình, chúng ta sẽ được nhắc nhập thông tin đăng nhập. Sử dụng tài khoản trên Windows Server thuộc nhóm mà chúng ta đã cấu hình trước đó trong phần thiết lập Network Policy and Access Services. Nếu chúng ta chọn và nhập đúng thông tin thì sẽ được phép truy cập vào mạng.

Hình 3.2. Kết nối thành công sử dụng Radius Authentication

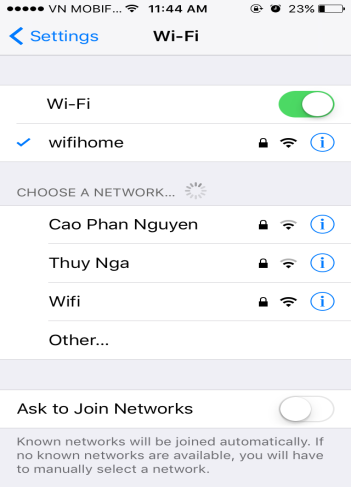

Bây giờ chúng ta cần phải có một mạng 802.1X-authenticating and Enterprise-encrypted, nhờ vào Windows Server 2008 để cung cấp chức năng RADIUS. Ta đã thiết lập máy chủ, AP không dây và khách hàng để xác thực PEAP. Người dùng cuối có thể đăng nhập bằng tài khoản của họ. Từ thiết bị điện thoại, ta sử dụng IPHONE 5S để kết nối mạng không dây.

Hình 3.3. Nhập username và password được cung cấp bởi

Trước khi kết nối đến mạng không dây, người dùng cần phải thêm vào chứng chỉ được cung cấp bởi Windows Server 2008.

Hình 3.4. Điện thoại kết nối mạng không dây bằng Radius Authentication

Sau khi được chứng nhận, người dùng có thể sử dụng IPHONE để kết nối mạng không dây bằng Radius Authentication.

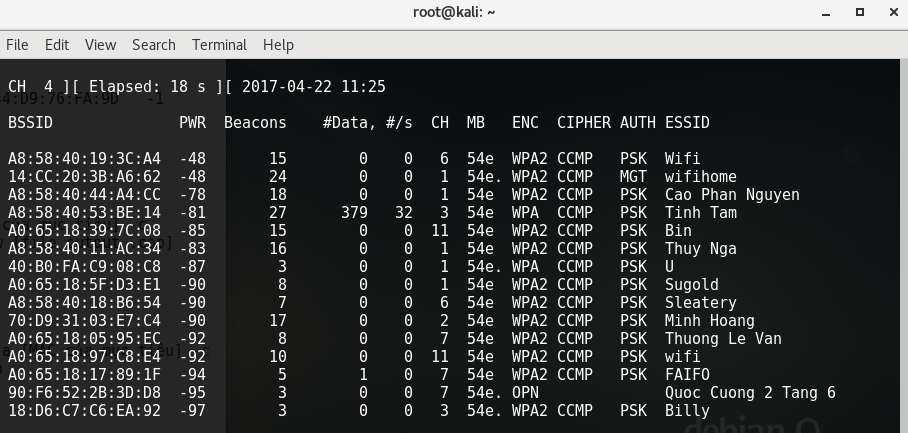

Trong trường hợp này, chúng ta sẽ tấn công sau khi cấu hình lại Radius Server.

Hình 3.5. Scan thông tin mạng không dây

Hình 3.6. Giám sát mạng không dây của victim

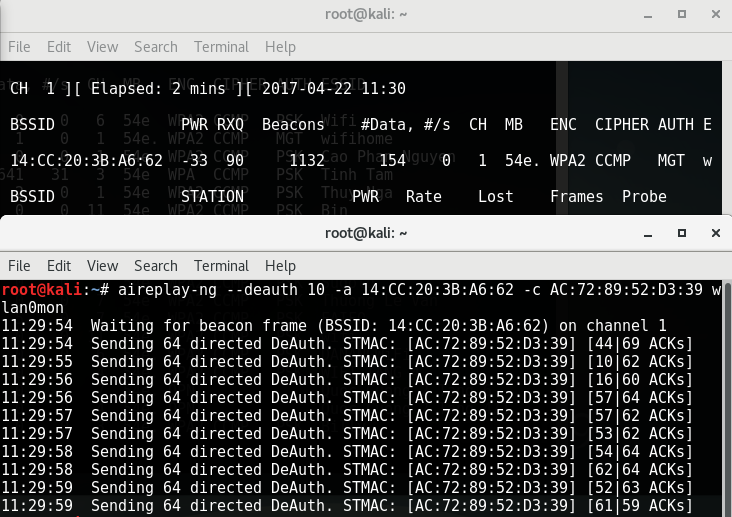

Hacker sẽ gửi gói tin chết cho nạn nhân để bắt nghe lén gói tin WPA giữa người dùng và Wireless Access Point. Nhưng trong trường hợp này, Hacker không thể nghe lén hoặc theo dõi WPA vì mạng không dây sử dụng Radius Authentication.

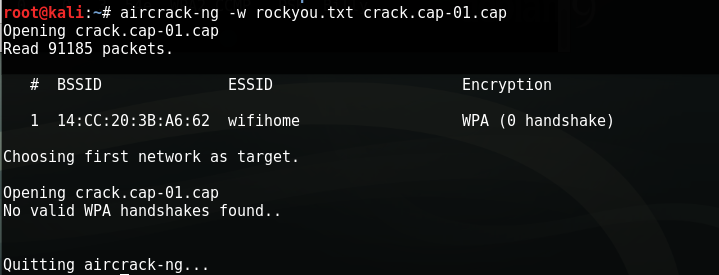

Hình 3.8. Crack password thất bại

Trong Radius Authentication, người dùng phải đăng nhập bằng Tên đăng nhập và Mật khẩu được cấu hình trên Server. Đó là lý do tại sao hacker không thể giám sát hoặc nghe lén WPA và hacker không thể crack mật khẩu của mạng không dây. Cuộc tấn công này đã thất bại.

KẾT LUẬN VÀ HƯỚNG PHÁT TRIỂN

- Kết quả đạt được

Trong phạm vi của đề tài “Tìm hiểu một số kỹ thuật xác thực trong mạng MANET”, luận văn này đã thực hiện được những vấn đề sau:

– Tổng quan về bảo mật cho hệ thống mạng MANET nhằm cung cấp cho người đọc một cách khái quát những vấn đề và lỗ hổng còn tồn tại trong mạng MANET.

– Giới thiệu một số cơ chế xác thực thường được sử dụng cho việc bảo mật trong mạng MANET và mạng không dây. Cung cấp cho người đọc thông tin về định dạng và thuộc tính gói tin cũng như cách thức hoạt động của những cơ chế xác thực.

– Mô phỏng và đánh giá một số cơ chế xác thực thường sử dụng trong mạng MANET và mạng không dây nhằm cung cấp thêm cho người quản trị mạng trong việc đưa ra quyết định lựa chọn cơ chế xác thực phù hợp cho hệ thống bảo mật của mình.

2. Hạn chế

Luận văn chỉ dừng lại ở một số cơ chế xác thực thường được sử dụng. Quá trình thực nghiệm không sử dụng thiết bị đặc thù của mạng MANET và vẫn còn sử dụng hệ thống máy ảo.

3. Hướng phát triển của luận văn

– Dựa trên những lý thuyết đã có, tiếp tục nghiên cứu về vấn đề xác thực của những cơ chế khác, ví dụ như thuật toán xử lý trong giao thức Kerberos.

– Thông qua kết quả của quá trình đánh giá một số cơ chế xác thực, triển khai hệ thống xác thực theo mô hình phân tán dựa trên nền tảng web, hoặc trên hệ điều hành Linux…

– Tìm hiểu một số thuật toán xử lý khác có thể kết hợp vào giao thức bảo mật WPA2 – thường được sử dụng trong kết nối mạng không dây, nhằm tìm ra lỗ hổng và khắc phục vấn đề bẻ khóa hệ thống mạng bằng những công cụ tấn công.

E:\DỮ LIỆU COP CỦA CHỊ YẾN\LUAN VAN DUY TAN\LUAN VAN DUY TAN\HOANG TRUNG DUNG\SAU BAO VE